Sécurité et conformité des données cloud pour le développement électronique

Sécurisez et améliorez la collaboration en matière de conception électronique grâce à des outils avancés de sécurité et de conformité dans le cloud

Sécurisez et améliorez la collaboration en matière de conception électronique grâce à des outils avancés de sécurité et de conformité dans le cloud

RÉSUMÉ

Les équipes de conception électronique dépendent de mesures de sécurité robustes et d’outils de conformité qui protègent la propriété intellectuelle tout en favorisant une collaboration efficace.

Bien que des mesures de sécurité de base existent dans de nombreux environnements de conception, elles ne suffisent pas à garantir la sécurité d’un processus de conception complet. Les fonctionnalités de sécurité et de conformité des données du cloud ont évolué pour devenir un système complet qui connecte les équipes, protège les données et permet de se conformer aux normes réglementaires, de la conception initiale à la production. Tous ces outils sont dotés de capacités avancées de cryptage, de gestion des accès et de surveillance en temps réel.

Ce guide sur la sécurité et la conformité des données dans le cloud plonge dans tout ce que les professionnels de la sécurité informatique et les responsables de l’ingénierie doivent savoir sur la protection des design data et le cloud, des principes fondamentaux aux stratégies avancées pour la gestion de projets complexes et la collaboration entre équipes.

La protection des données dans le cloud est le point de départ pour contrôler l’accès, rationaliser la collaboration et maintenir l’intégrité des données de conception ; elle doit donc être configurée et gérée tout au long du cycle de vie d’un produit. Ce guide donne un aperçu de la manière dont les équipes de conception mettent en œuvre avec succès la sécurité et la conformité du cloud, ainsi que de l’impact de ces processus sur la productivité des équipes et la conformité réglementaire.

Quelle est la différence entre la sécurité des données et la conformité ?

Quelle est la différence entre la sécurité des données et la conformité ?

La sécurité et la conformité sont des aspects distincts et interconnectés de la protection de votre précieuse propriété intellectuelle dans le processus de conception électronique. Comprendre la différence vous aidera à protéger vos données de conception.

Sécurité

La sécurité fait référence aux mesures de protection mises en œuvre pour protéger les données de conception électronique contre les accès non autorisés, les violations, les vols et autres activités malveillantes. Il englobe les outils, les technologies et les pratiques qui protègent la propriété intellectuelle contre les menaces externes et internes. La sécurité consiste fondamentalement à empêcher tout accès indésirable à vos données et à garantir leur intégrité tout au long du processus de conception.

Conformité

La conformité consiste à respecter les normes, réglementations et exigences établies par les organismes industriels, les gouvernements ou les politiques internes. Il s’agit de répondre à des critères prédéterminés qui prouvent que votre organisation a mis en place les contrôles nécessaires pour protéger les informations sensibles.

La sécurité est la protection proprement dite, et la conformité est la démonstration et la documentation de la protection.

La relation entre les deux est symbiotique :

- Des mesures de sécurité strictes vous aident à atteindre la conformité

- Les cadres de conformité fournissent des approches structurées pour la mise en œuvre de la sécurité

- Les deux sont nécessaires pour une approche globale de la protection des données

Pour les équipes de conception électronique, cette distinction est importante car les différentes industries ont des exigences de conformité différentes. Les entrepreneurs de la défense peuvent avoir besoin de répondre aux exigences de conformité de la CMMC ou de l’ITAR, les fabricants de dispositifs médicaux doivent se conformer aux réglementations de la FDA et de l’EMA, et les entreprises qui traitent les données de clients européens doivent respecter les normes GDPR.

Les outils basés sur le cloud offrent des avantages significatifs en matière de conformité à la sécurité du cloud en fournissant des contrôles intégrés et des capacités de documentation qui rationalisent ces processus de conformité tout en maintenant une sécurité renforcée.

Maintenir la conformité réglementaire américaine,

protéger la propriété intellectuelle et

collaborer en toute sécurité

Cloud ou sur site : lequel vous convient le mieux ?

Cloud ou sur site : lequel vous convient le mieux ?

Lorsqu’il s’agit de sécuriser vos données de conception électronique, l’une des décisions les plus fondamentales est de choisir entre des solutions de sécurité basées sur le cloud et sur site. Chaque approche présente des avantages et des considérations distincts qui peuvent avoir un impact significatif sur la productivité, la sécurité et les capacités de conformité de votre équipe.

Sécurité sur site : contrôle traditionnel

La sécurité sur site place vos données et votre infrastructure de sécurité entièrement sous le contrôle physique de votre organisation. Votre équipe gère les serveurs dédiés, les modules de sécurité matériels et toute l’infrastructure de sécurité associée au sein de vos installations.

Avantages :

- Contrôle physique de toute l’infrastructure informatique contenant vos design data.

- Pas de dépendance à la connectivité Internet pour accéder aux fichiers locaux

- Personnalisation complète des configurations de sécurité selon vos spécifications

- Potentiellement bénéfique pour les scénarios de conformité spécialisés avec des exigences strictes en matière de résidence des données

Défis :

- Nécessite des investissements importants dans le matos et l’infrastructure de sécurité.

- Exige une expertise interne spécialisée en matière de sécurité pour la maintenance et les mises à jour

- La redondance géographique limitée augmente la vulnérabilité aux catastrophes localisées

- Évolue mal à mesure que la taille de l’équipe et la complexité du projet augmentent

- Les mises à jour de sécurité nécessitent une implémentation manuelle, ce qui entraîne souvent des retards

- La collaboration à distance nécessite généralement des configurations VPN complexes

Sécurité des données dans le cloud : protection avancée

La sécurité des données dans le cloud s’appuie sur l’expertise et l’infrastructure de fournisseurs spécialisés pour protéger tes design data, offrant généralement une sécurité de niveau professionnel à une fraction du coût de la construction de systèmes équivalents en interne.

Avantages :

- Méthodes de cryptage avancées avec protocoles de protection de pointe

- Redondance géographique entre plusieurs centres de données sécurisés

- Gestion centralisée de la sécurité avec contrôles d’accès complets

- Mises à jour automatiques et correctifs de sécurité sans interruption

- Journaux d'activité détaillés et pistes d'audit pour suivre l'accès

- Collaboration simplifiée et sécurisée pour les équipes distribuées

- Coût total de possession inférieur pour la plupart des organisations

- Évolutivité rapide pour s’adapter à des équipes et à des projets en pleine croissance

- Capacités supérieures de reprise après sinistre et de continuité des activités

Défis :

- Nécessite une connectivité internet pour une collaboration en temps réel

- Moins de contrôle physique direct sur l'infrastructure

- Nécessite une évaluation minutieuse des fournisseurs pour répondre aux besoins de conformité

Faire le bon choix

Pour les équipes de conception électronique modernes, le passage aux solutions cloud dépend de plus en plus d’exigences spécifiques :

Distribution de l’équipe

Les équipes réparties dans le monde entier bénéficient de manière significative des solutions cloud qui permettent une collaboration sécurisée sans mise en réseau complexe.

Contraintes budgétaires

Les solutions cloud offrent généralement une sécurité de niveau entreprise avec des coûts d’abonnement prévisibles plutôt que des dépenses d’investissement importantes et inégales.

Exigences de conformité

Bien que les deux solutions puissent répondre aux besoins de conformité, les fournisseurs de cloud proposent de plus en plus de certifications et de documentations de conformité spécialisées.

Ressources techniques

Les organisations qui ne disposent pas de spécialistes de la sécurité dédiés obtiennent souvent de meilleurs résultats en matière de sécurité grâce à des solutions cloud qui fournissent des services de sécurité gérés.

De nombreuses organisations constatent qu’une approche de la sécurité basée sur le cloud offre un équilibre optimal entre protection, rentabilité et collaboration pour les équipes de conception électronique. Il offre également des fonctionnalités de sécurité spécialement conçues qui répondent aux exigences uniques des données de conception de circuits imprimés et des flux de travail collaboratifs.

Pour d’autres, l’approche la plus réussie combine une sécurité basée sur le cloud avec des capacités hors ligne pertinentes. Cela permet aux équipes de continuer à travailler même en cas de coupure d’Internet, tout en maintenant des contrôles de sécurité stricts.

Les avantages des outils de collaboration dans le cloud par rapport à l’ancienne méthode

Les avantages des outils de collaboration dans le cloud par rapport à l’ancienne méthode

Les équipes de conception électronique ont toujours été confrontées à un dilemme difficile : créer une solution de collaboration efficace tout en maintenant des contrôles de sécurité robustes. L’approche conventionnelle repose sur des systèmes cloisonnés, un accès restreint et des protocoles complexes de partage de fichiers qui entravent souvent le travail d’équipe au nom de la sécurité. Les outils de collaboration cloud représentent un changement de paradigme dans ce paysage, offrant une solution qui améliore simultanément la sécurité et la productivité.

Sécurité renforcée des données dans le cloud grâce à la centralisation

Les environnements de conception traditionnels dispersent les données sur les postes de travail locaux, les disques partagés et les pièces jointes aux e-mails, élargissant ainsi la surface à sécuriser. Les plateformes de collaboration cloud consolident vos design data dans un environnement centralisé et sécurisé avec :

- Chiffrement complet en transit et au repos

- Contrôles d’accès unifiés appliqués de manière cohérente à tous les actifs de conception

- Surveillance en temps réel des activités suspectes ou des tentatives d’accès non autorisées

- Partage contrôlé qui garantit la sécurité lors de la collaboration avec des partenaires

- Pistes d’audit détaillées documentant l’accès et les modifications

Cette centralisation réduit considérablement les vulnérabilités par rapport aux méthodes traditionnelles de partage de fichiers et permet aux équipes de sécurité de mettre en œuvre des protections renforcées dans un environnement contrôlé unique.

Atténuer les cybermenaces croissantes

Les menaces qui pèsent sur les équipes de conception électronique sont de plus en plus dangereuses. Selon les recherches en cybersécurité, les implications financières des cyberincursions sont stupéfiantes. En 2025, le coût de la cybercriminalité devrait atteindre 10 500 milliards de dollars par an et ne montre aucun signe de ralentissement. (Oui, ce sont des billions, pas des milliards.) L’industrie manufacturière a été particulièrement touchée, les attaques de ransomware ayant plus que doublé ces dernières années.

Des attaques de grande envergure continuent de démontrer des vulnérabilités dans tous les secteurs. Par exemple, Communications & Power Industries (CPI), qui dessert le ministère américain de la Défense et la DARPA, a été victime d’une attaque par rançongiciel qui a chiffré ses données et entraîné l’arrêt généralisé du système touchant des milliers d’ordinateurs. Malgré les recommandations générales contre le paiement de rançons, CPI a été contrainte de payer 500 000 dollars, ce qui met en lumière les difficultés auxquelles les entreprises sont confrontées en cas de telles violations. De même, Semikron, un fabricant allemand d’électronique de puissance qui compte 3 000 employés répartis dans 24 filiales dans le monde, a été victime d’une cyberattaque qui a entraîné le cryptage partiel de ses systèmes informatiques et de ses fichiers.

Les plateformes de sécurité cloud aident à faire face à ces menaces grâce à :

- Mises à jour et correctifs de sécurité en continu sans perturber les flux de travail

- Détection avancée des menaces utilisant l’intelligence artificielle et la reconnaissance des formes

- Sauvegardes automatisées permettant une récupération rapide après des attaques de ransomware

- Redondance géographique qui protège la continuité des activités même en cas de catastrophe localisée

- Surveillance de la sécurité par des experts 24 heures sur 24, 7 jours sur 7

Gestion simplifiée de la conformité

Les exigences de conformité réglementaire continuent d’évoluer et de s’étendre, ce qui représente une lourde charge administrative pour les équipes de conception électronique. Les outils de collaboration cloud simplifient la conformité grâce à des contrôles intégrés alignés sur les principaux cadres réglementaires et des capacités de documentation automatisées. Ils garantissent une application cohérente des politiques de sécurité sur toutes les design data tout en fournissant un audit simplifié avec des journaux d’activité complets, réduisant ainsi les frais administratifs nécessaires au maintien de la conformité.

Permettre une collaboration sécurisée sans frontières

Les outils de collaboration cloud transforment la productivité en supprimant les obstacles tout en maintenant de solides protections de sécurité. Ils permettent aux équipes d’accéder aux designs en toute sécurité depuis n’importe où, simplifient les processus d’intégration et permettent un partage contrôlé avec des partenaires externes. Les équipes bénéficient de révisions de conception en temps réel, de la gestion de l’accès des parties prenantes et d’un contrôle de version robuste qui évite les conflits et protège l’intégrité des données tout au long du processus collaboratif.

Optimisation des coûts grâce au partage des ressources

La sécurité des données dans le cloud offre des avantages de coût significatifs par rapport aux approches traditionnelles en offrant :

- Élimination de l’infrastructure de sécurité coûteuse sur site

- Réduction du besoin de personnel de sécurité spécialisé

- Une tarification prévisible sur la base d’un abonnement, adaptée à l’utilisation réelle

- Minimisation des temps d'arrêt et des interruptions d'activité dus à des incidents de sécurité

- Réduire l’impact environnemental grâce à des ressources partagées

Impact dans le monde réel

Le passage aux outils de collaboration cloud offre des avantages mesurables aux équipes de conception électronique. Une meilleure collaboration réduit les temps de cycle de conception, tout en réduisant considérablement le risque de vol de propriété intellectuelle. Les équipes bénéficient d’une meilleure visibilité sur l’avancement de la conception et l’état d’avancement du projet, améliorent leur adaptabilité aux menaces de sécurité en constante évolution et renforcent leur résilience face aux perturbations allant des cyberattaques aux catastrophes naturelles.

Maîtriser la sécurité organisationnelle

pour la conception électronique

Meilleures pratiques pour sécuriser les environnements de développement basés sur le cloud

Meilleures pratiques pour sécuriser les environnements de développement basés sur le cloud

Passer une équipe de conception à un environnement de développement basé sur le cloud nécessite une mise en œuvre réfléchie. Les meilleures pratiques suivantes aideront votre organisation à protéger votre propriété intellectuelle tout en favorisant une collaboration efficace.

Mettez en place de solides mesures de protection des données dans le cloud

La sécurité du cloud se concentre en fin de compte sur la protection de votre précieuse propriété intellectuelle.

- Garantir le chiffrement des données au repos et en transit à l’aide de méthodes standard

- Mettez en œuvre des processus de partage de fichiers sécurisés pour la collaboration avec des partenaires externes

- Établissez des procédures de contrôle des versions et de sauvegarde pour éviter la perte de données.

- Créez des politiques de conservation et de suppression des données conformes aux exigences de l’entreprise

Surveillez les événements de sécurité et y répondre

Une sécurité efficace nécessite une vigilance constante et la capacité de réagir rapidement aux menaces potentielles.

- Mettre en place une journalisation complète de toutes les activités du système et des utilisateurs

- Intégrez aux outils de gestion des informations et des événements de sécurité (SIEM)

- Établissez des alertes automatiques en cas d’activités suspectes

- Créez et testez des procédures de réponse aux incidents pour les violations potentielles de la sécurité.

- Effectuez régulièrement des examens de sécurité pour identifier et traiter les risques émergents

Gérez les risques liés aux tiers

Les environnements cloud impliquent souvent plusieurs fournisseurs, chacun nécessitant un contrôle de sécurité approprié.

- Effectuez des évaluations approfondies de la sécurité des fournisseurs avant la mise en œuvre

- Passez en revue les certifications de conformité des fournisseurs pertinentes pour votre secteur

- Fixez des exigences de sécurité dans les contrats avec les fournisseurs avec des responsabilités claires

- Réévaluez périodiquement les pratiques de sécurité des fournisseurs.

- Élaborez des plans d’urgence pour les incidents potentiels de sécurité des fournisseurs.

Plan de continuité des activités

Les environnements cloud offrent une résilience supérieure mais nécessitent tout de même un plan de continuité robuste.

- Testez régulièrement les capacités de sauvegarde et de restauration

- Créez des procédures de reprise après sinistre spécifiques aux environnements cloud

- Mettez en place d’autres méthodes d’accès pour les opérations critiques en cas de panne

- Documentez les objectifs de temps de récupération pour différents systèmes et données

- Menez des exercices périodiques sur table pour valider les plans de continuité

Grâce à une mise en œuvre réfléchie de ces meilleures pratiques, les équipes de conception électronique peuvent créer des environnements de développement cloud complets et collaboratifs qui offrent une sécurité supérieure et alignent les contrôles sur les exigences commerciales et les profils de risque spécifiques.

Vérifiez notre centre d’éducation!

Webinaires gratuits, cours complets et bien plus encore à ta disposition.

Outils de sécurité et de conformité des données

Outils de sécurité et de conformité des données

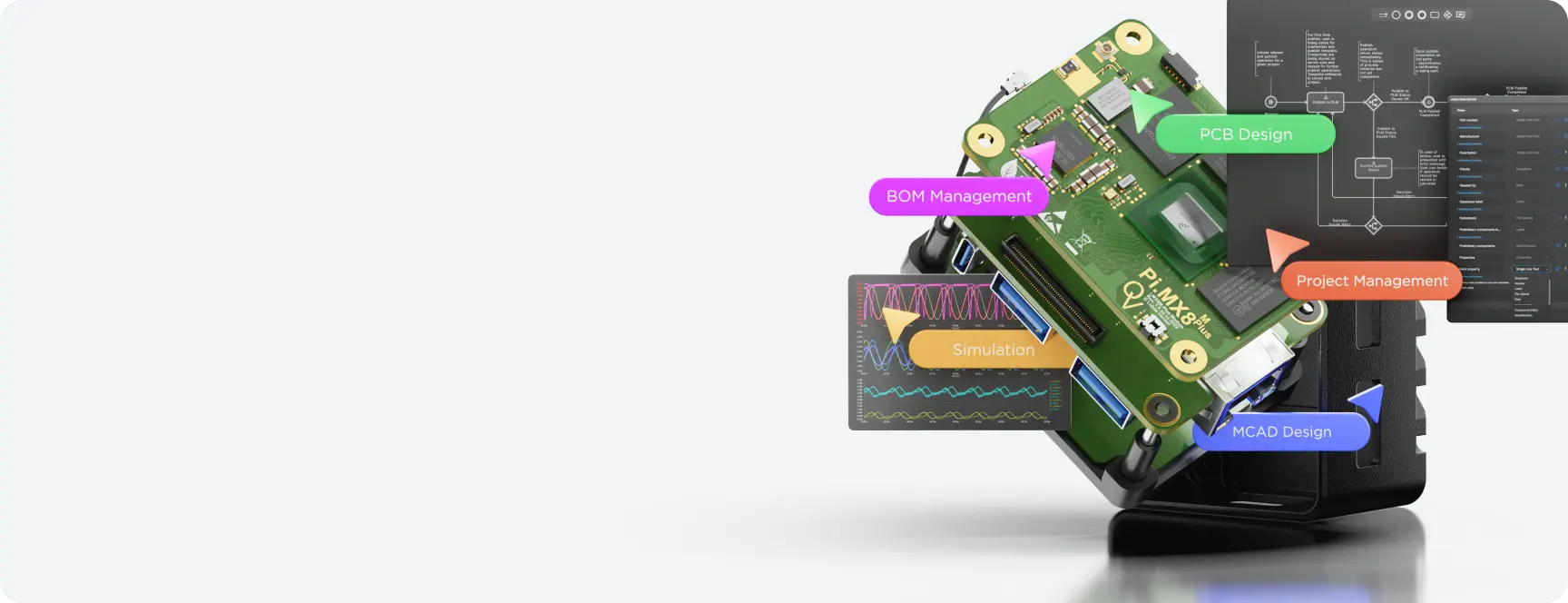

Une véritable protection nécessite des outils spécialisés pour la collaboration dans le cloud. La plateforme Altium 365 cloud propose le Organizational Security Package avec des outils intégrés qui permettent de combler le fossé entre une sécurité robuste et une collaboration efficace.

Sécurité de l'infrastructure cloud

La base de la sécurité du cloud commence par l’infrastructure sous-jacente qui héberge vos design data.

- Le déploiement multirégional assure une redondance géographique entre des centres de données indépendants afin de garantir la disponibilité et les performances tout en maintenant une résidence des données appropriée.

- Une infrastructure renforcée en termes de sécurité comprend des fournisseurs de cloud leaders du secteur (comme AWS) avec une sécurité physique et réseau complète.

- L’analyse des vulnérabilités identifie et traite les faiblesses potentielles avant qu’elles ne puissent être exploitées.

- Les tests de pénétration tiers valident l’efficacité de la sécurité grâce à des attaques simulées.

La plateforme cloud Altium 365 emploie une architecture distribuée sur plusieurs régions AWS avec des services de stockage multi-zones de disponibilité. Cette approche élimine les points de défaillance uniques tout en garantissant que les données restent accessibles même en cas de perturbations localisées. La plateforme repose sur des pratiques de développement axées sur la sécurité, notamment des révisions approfondies de l’architecture, une analyse des dépendances, des révisions de code et des tests dynamiques de sécurité des applications.

Outils de surveillance et de conformité de la sécurité du cloud

Le maintien d’une visibilité sur l’activité du système est essentiel à des fins de sécurité et de conformité, notamment :

- Journalisation complète des événements pour suivre les actions des utilisateurs et les événements système.

- API d’intégration SIEM pour se connecter aux systèmes de gestion des informations et des événements de sécurité existants.

- Rapports de conformité automatisés pour simplifier la documentation réglementaire.

- Alerte en temps réel en cas d’activités inhabituelles ou suspectes.

Ces fonctionnalités fournissent la visibilité nécessaire pour détecter rapidement les problèmes de sécurité potentiels tout en générant la documentation requise pour les audits de conformité.

Outils de collaboration intégrés avec sécurité intégrée

Au-delà de l’infrastructure et des contrôles d’accès, les solutions modernes de sécurité dans le cloud intègrent des applications spécialisées qui garantissent la sécurité tout au long du processus de conception.

- Les applications de révision de conception accélèrent le processus de révision tout en maintenant les contrôles de sécurité. Ces outils suivent les commentaires en temps réel, surveillent la progression des examinateurs et créent des enregistrements permanents pour l’audit.

- L’intégration de la gestion de projet avec la synchronisation Jira maintient la sécurité tout en rationalisant la gestion des tâches. La synchronisation bidirectionnelle entre les plateformes de conception et de gestion de projet élimine les mises à jour manuelles entre les systèmes et réduit les erreurs.

- Les outils de surveillance des événements suivent les informations détaillées relatives à chaque événement du système, fournissant ainsi une visibilité essentielle à la fois pour la surveillance de la sécurité et la documentation de conformité.

La transition vers la sécurité basée sur le cloud représente un changement dans la manière dont les équipes de conception électronique protègent leur propriété intellectuelle. Les organisations qui adoptent cette approche bénéficient d’une protection renforcée et d’une résilience accrue face aux perturbations, de processus de conformité rationalisés et de la possibilité de collaborer en toute sécurité au-delà des frontières géographiques.

Alors que le paysage des menaces continue d’évoluer, les plateformes de sécurité du cloud offrent la flexibilité nécessaire pour garder une longueur d’avance sur les risques émergents tout en soutenant les flux de travail collaboratifs qui stimulent l’innovation en matière de conception électronique.

Lectures recommandées

Livre blanc

Approche de sécurité et pratiques d’Altium 365

Examinez en profondeur l’architecture de sécurité d’Altium 365.

Webinaire

Anatomie de la conformité informatique

Explorez des stratégies pratiques pour protéger votre propriété intellectuelle.

article

Pourquoi donner la priorité à la sécurité des données dans le cloud

Découvrez pourquoi la sécurité du cloud offre une protection supérieure dans le paysage actuel des menaces.

Questions fréquentes

La sécurité du cloud s’appuie sur l’infrastructure de fournisseurs spécialisés pour fournir une protection avancée, notamment une redondance géographique, des mises à jour continues et une gestion centralisée. La sécurité sur site repose sur du matériel et des logiciels gérés localement, offrant un contrôle physique mais nécessitant un investissement plus important en infrastructure et en expertise. La plupart des entreprises constatent désormais que la sécurité du cloud offre une protection supérieure avec un coût total de possession inférieur.

Les plateformes de sécurité du cloud incluent généralement des contrôles de conformité intégrés, une documentation automatisée et une journalisation complète des audits. Ces fonctionnalités simplifient le respect des normes du secteur et des exigences réglementaires en garantissant une application cohérente des politiques de sécurité et en simplifiant les rapports pour les audits. Les principales plateformes cloud maintiennent des certifications pour les principaux cadres de conformité, ce qui réduit la charge administrative de la documentation.

Selon votre secteur d’activité, les certifications importantes comprennent SOC 2 Type 2 pour les pratiques générales de sécurité, ISO 27001 pour la gestion de la sécurité des informations, la conformité GDPR pour le traitement des données européennes, et les certifications spécifiques au secteur comme HIPAA pour les soins de santé ou ITAR pour les conceptions électroniques de défense. Vérifiez si votre fournisseur maintient des certifications à jour adaptées à votre environnement réglementaire.

Les plateformes de sécurité du cloud permettent une collaboration externe sécurisée grâce à un partage contrôlé avec des autorisations précises, à un enregistrement complet des audits de tous les accès, au cryptage des données partagées et à la possibilité de révoquer l’accès immédiatement lorsqu’il n’est plus nécessaire. La sécurité des solutions de stockage et de collaboration dans le cloud offre une protection nettement meilleure que les méthodes traditionnelles de partage de fichiers lorsque vous travaillez avec des fabricants sous contrat, des clients ou d’autres parties prenantes externes.

Les plateformes de sécurité cloud mettent généralement en œuvre une redondance géographique sur plusieurs centres de données, des systèmes de sauvegarde automatisés avec des capacités de récupération à un instant T et des protocoles complets de reprise après sinistre. Ces mesures garantissent la continuité des activités même en cas de perturbations importantes, avec des temps de récupération bien supérieurs aux approches traditionnelles sur site.

Oui, les solutions modernes de sécurité et de conformité des données dans le cloud incluent des intégrations sécurisées entre les plateformes de conception et les outils de gestion de projet comme Jira. Ces intégrations maintiennent la sécurité grâce à des connexions API authentifiées et à des contrôles d’accès cohérents, tout en garantissant que les tâches, les problèmes et les commentaires restent à jour dans les deux systèmes sans compromettre la sécurité.

De nombreuses plateformes de sécurité dans le cloud offrent des capacités hors ligne qui maintiennent les contrôles de sécurité pendant les interruptions d’Internet. Les copies locales sauvegardées sur les ordinateurs conservent les contrôles de sécurité appropriés, et lorsque la connectivité est rétablie, les modifications se synchronisent à nouveau sur le cloud avec une validation de sécurité appropriée.