Build Smarter. Faster. Get up to 30% Off!

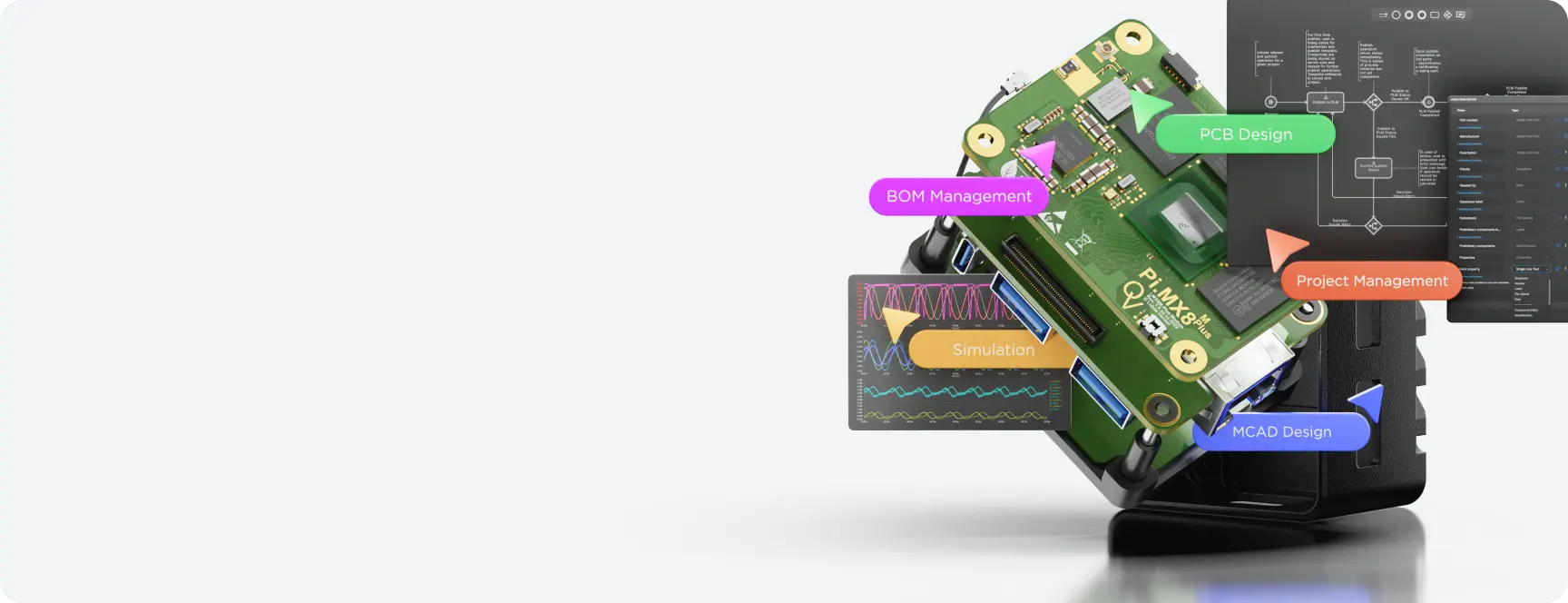

Work smarter across teams with integrated tools that reduce delays.

Seguridad de datos en la nube

y cumplimiento

para el desarrollo

de electrónica

Protege y mejora el diseño de dispositivos electrónicos

colaborando con herramientas avanzadas de seguridad

y cumplimiento normativo en la nube

Protege y mejora el diseño de dispositivos electrónicos

colaborando con herramientas avanzadas de seguridad

y cumplimiento normativo en la nube

Resumen

Los equipos de diseño electrónico necesitan medidas de seguridad y herramientas de cumplimiento que sean fiables para proteger la propiedad intelectual y, al mismo tiempo, facilitar el trabajo en equipo.

Si bien existen medidas de seguridad básicas en muchos entornos de diseño, no son suficientes para mantener seguro un proceso de diseño integral. Las capacidades de seguridad y cumplimiento de los datos en la nube han evolucionado hasta convertirse en un sistema completo que conecta los equipos, protege los datos y permite cumplir con las normas reglamentarias desde el diseño inicial hasta la producción. Todos ello incluye el cifrado avanzado, la gestión de accesos y la supervisión en tiempo real.

Esta guía sobre seguridad y cumplimiento normativo de los datos en la nube aborda todo lo que los profesionales de la seguridad informática y los directores de ingeniería necesitan saber sobre la protección de los datos de diseño electrónico y la nube, desde los conceptos básicos hasta las estrategias avanzadas para gestionar proyectos complejos y la colaboración entre equipos.

La protección de datos en la nube es el punto de partida para controlar el acceso, agilizar la colaboración y mantener la integridad de los datos de diseño; como tal, debe configurarse y gestionarse a lo largo del ciclo de vida de un producto. Esta guía te da una idea general de cómo los equipos de diseño que triunfan implementan la seguridad y el cumplimiento normativo en la nube y cómo estos procesos afectan a la productividad de los equipos y al cumplimiento normativo.

¿Cuál es la diferencia entre la seguridad de los datos y el cumplimiento?

¿Cuál es la diferencia entre la seguridad de los datos y el cumplimiento?

La seguridad y el cumplimiento normativo, si bien son dos cuestiones distintas, van de la mano cuando se trata de proteger tu valiosa propiedad intelectual en el proceso de diseño electrónico. Entender la diferencia te ayudará a proteger tus datos de diseño.

Seguridad

La seguridad se refiere a las medidas de protección que se toman para mantener a salvo los datos de diseño electrónico de accesos no autorizados, violaciones, robos o cualquier otra actividad maliciosa. Abarca las herramientas, tecnologías y prácticas que protegen la propiedad intelectual de las amenazas externas e internas. La seguridad consiste fundamentalmente en evitar el acceso no deseado a tus datos y garantizar su integridad durante todo el proceso de diseño.

Cumplimiento

El cumplimiento consiste en respetar las normas, regulaciones y requisitos establecidos por organismos del sector, gobiernos o políticas internas. Su objetivo es cumplir con unos criterios que demuestran que tu organización ha puesto en marcha los controles necesarios para proteger la información confidencial.

La seguridad es la protección en sí misma y el cumplimiento es la demostración y documentación de dicha protección.

La relación entre ambos es simbiótica:

- Unas fuertes medidas de seguridad te ayudan a lograr el cumplimiento

- Los marcos de cumplimiento proporcionan enfoques estructurados a fin de implementar la seguridad

- Ambas cosas son necesarias para un enfoque integral de la protección de datos

Para los equipos de diseño electrónico, esta diferencia es importante, ya que cada sector tiene sus propios requisitos de cumplimiento. Es posible que los contratistas de defensa deban cumplir con los requisitos de CMMC o ITAR, los fabricantes de dispositivos médicos deban cumplir con las regulaciones de la FDA y la EMA y las empresas que manejan datos de clientes europeos deban cumplir con los estándares de RGPD.

Las herramientas basadas en la nube ofrecen importantes ventajas de cumplimiento de la seguridad en la nube, ya que proporcionan funciones de control y documentación integradas que agilizan estos procesos de cumplimiento y mantienen una seguridad sólida.

Mantén el cumplimiento de las normas

del gobierno de EE. UU., protege la propiedad intelectual

y colabora de forma segura

Nube o local: ¿cuál es la mejor opción para ti?

Nube o local: ¿cuál es la mejor opción para ti?

Cuando se trata de proteger los datos de tus diseños electrónicos, una de las cosas más importantes es decidir entre usar soluciones de seguridad en la nube o locales. Cada enfoque tiene sus propias ventajas y cosas a tener en cuenta que pueden afectar mucho la productividad, la seguridad y la capacidad de cumplimiento de tu equipo.

Seguridad local: control tradicional

La seguridad en un entorno local pone los datos y la infraestructura de seguridad completamente bajo el control físico de la organización. Un equipo administra los servidores dedicados, los módulos de seguridad de hardware y toda la infraestructura de seguridad asociada dentro de las instalaciones.

Ventajas:

- Control físico de toda la infraestructura de TI que contiene los datos de diseño.

- No se depende de una conexión a Internet para acceder a los archivos locales.

- Una personalización completa de la configuración de seguridad según lo especificado.

- Puede ser útil en situaciones de cumplimiento normativo muy específicas con estrictos requisitos de residencia de datos.

Desafíos:

- Requiere una inversión significativa en hardware e infraestructura de seguridad.

- Necesita expertos en seguridad dentro de la empresa para el mantenimiento y las actualizaciones.

- La redundancia geográfica limitada aumenta la vulnerabilidad a los desastres localizados

- Poca escalabilidad a medida que crece el tamaño del equipo y la complejidad del proyecto.

- Las actualizaciones de seguridad requieren una implementación manual, lo que a menudo provoca retrasos

- La colaboración remota suele requerir configuraciones complejas de VPN

Seguridad de los datos en la nube: protección avanzada

La seguridad de datos basada en la nube aprovecha la experiencia y la infraestructura de los proveedores especializados a fin de proteger los datos de diseño, lo que suele ofrecer seguridad de nivel empresarial a una fracción del coste de crear sistemas equivalentes internamente.

Ventajas:

- Métodos de cifrado avanzados con protocolos de protección de última generación

- Redundancia geográfica a través de varios centros de datos seguros

- Gestión de seguridad centralizada con controles de acceso completos

- Actualizaciones automatizadas y parches de seguridad sin interrupción del funcionamiento

- Registros de actividad detallados y rastros de auditoría para un seguimiento de los accesos

- Colaboración segura simplificada para equipos descentralizados

- Menor coste total de propiedad para la mayoría de las organizaciones.

- Rápida escalabilidad para adaptarse a equipos y proyectos en crecimiento

- Excelentes prestaciones de recuperación ante desastres y continuidad operativa

Desafíos:

- Es necesaria una conexión a Internet para colaborar en tiempo real

- Menos control físico directo sobre la infraestructura

- Es importante evaluar debidamente a los proveedores en cuanto a los requisitos de cumplimiento.

Tomar la decisión correcta

Para los equipos de diseño de electrónica modernos, el cambio a soluciones en la nube depende cada vez más de requisitos específicos:

Muchas empresas se están dando cuenta de que usar la nube para la seguridad es la mejor manera de tener protección, ahorrar dinero y potenciar la colaboración en los equipos de diseño electrónico. También ofrece funciones de seguridad especialmente diseñadas que abordan los requisitos únicos de los datos de diseño de PCB y los flujos de trabajo colaborativos.

En otros casos, lo que mejor funciona es combinar la seguridad en la nube con las funciones fuera de línea adecuadas. Esto permite a los equipos seguir trabajando incluso cuando hay problemas con Internet, sin dejar de lado los controles de seguridad.

Las ventajas de las herramientas de colaboración en la nube frente a los métodos tradicionales

Las ventajas de las herramientas de colaboración en la nube frente a los métodos tradicionales

Los equipos de diseño electrónico han tenido que lidiar desde siempre con un dilema complicado: crear una solución de colaboración que funcione bien y que, al mismo tiempo, mantenga controles de seguridad potentes. El enfoque convencional se basa en sistemas aislados, acceso restringido y protocolos complejos de intercambio de archivos que a menudo impiden el trabajo en equipo en nombre de la seguridad. Las herramientas de colaboración en la nube representan un cambio de paradigma en este panorama, ya que ofrecen una solución que mejora simultáneamente la seguridad y la productividad.

Seguridad de datos en la nube mejorada a través de la centralización

Los entornos de diseño tradicionales dispersan los datos entre estaciones de trabajo locales, unidades compartidas y archivos adjuntos de correo electrónico, lo que aumenta el área a proteger. Las plataformas de colaboración en la nube agrupan tus datos de diseño en un lugar seguro y centralizado gracias a:

- Un cifrado completo tanto en tránsito como en reposo.

- Controles de acceso unificados, aplicados de forma coherente en todos los activos de diseño.

- La monitorización en tiempo real de actividades sospechosas o intentos de acceso no autorizados.

- Un uso compartido controlado que mantiene la seguridad al colaborar con socios.

- Unos registros de auditoría detallados que documentan el acceso y las modificaciones.

Esta centralización reduce significativamente las vulnerabilidades en comparación con los métodos de intercambio de archivos tradicionales y permite a los equipos de seguridad implementar medidas de protección más eficaces en un único entorno controlado.

Mitigar las crecientes amenazas cibernéticas

El panorama de amenazas para los equipos de diseño electrónico se ha vuelto cada vez más peligroso. Según estudios sobre ciberseguridad, las consecuencias económicas de los ataques cibernéticos son enormes. En 2025, se prevé que el coste de la ciberdelincuencia alcance los 10,5 billones de dólares anuales y no muestra signos de desaceleración. (has leído bien; billones, no miles de millones). La industria manufacturera se ha visto especialmente afectada, con un aumento de más del doble de los ataques de ransomware en los últimos años.

Los ataques de alto perfil siguen demostrando vulnerabilidades en todos los sectores. Por ejemplo, Communications & Power Industries (CPI), que presta servicios al Departamento de Defensa de EE. UU. y a DARPA, sufrió un ataque de ransomware que cifró sus datos y provocó un cierre generalizado del sistema que afectó a miles de ordenadores. A pesar de las recomendaciones generales de no pagar rescates, CPI se vio obligada a pagar 500 000 dólares, lo que pone de manifiesto la difícil situación que viven las empresas cuando se enfrentan a este tipo de ataques. Del mismo modo, Semikron, un fabricante alemán de electrónica de potencia con 3000 empleados en 24 filiales en todo el mundo, sufrió un ciberataque que provocó el cifrado parcial de sus sistemas y archivos de TI.

Las plataformas de seguridad en la nube ayudan a hacer frente a estas amenazas a través de:

- Actualizaciones y parches de seguridad continuos sin interrumpir los flujos de trabajo.

- La detección avanzada de amenazas mediante inteligencia artificial y reconocimiento de patrones.

- Copias de seguridad automatizadas que permiten una rápida recuperación de los ataques de ransomware.

- Redundancia geográfica que protege la continuidad del negocio incluso durante desastres localizados

- Una monitorización de seguridad 24/7 a cargo de expertos a fin de detectar las amenazas emergentes.

Gestión de cumplimiento optimizada

Los requisitos de cumplimiento normativo continúan evolucionando y expandiéndose, lo que crea importantes cargas administrativas para los equipos de diseño electrónico. Las herramientas de colaboración en la nube hacen que cumplir con las normas sea más fácil gracias a controles integrados y en línea con los principales marcos normativos, además de funciones de documentación automática. Garantizan la aplicación coherente de las políticas de seguridad en todos los datos de diseño y, al mismo tiempo, proporcionan una auditoría simplificada con registros de actividad exhaustivos y, en última instancia, reducen los gastos administrativos necesarios para mantener el cumplimiento.

Permitir una colaboración segura sin límites

Las herramientas de colaboración en la nube transforman la productividad al eliminar barreras y mantener fuertes protecciones de seguridad. Permiten a los equipos acceder a los diseños de forma segura desde cualquier lugar, simplifican los procesos de incorporación y permiten compartir de forma controlada con socios externos. Los equipos se benefician de las revisiones de diseño en tiempo real con acceso gestionado a las partes interesadas y un fuerte control de versiones que evita conflictos y protege la integridad de los datos a lo largo del proceso de colaboración.

Optimización de costes a través de recursos compartidos

La seguridad de los datos en la nube aporta importantes ventajas de costes en comparación con los enfoques tradicionales, ya que ofrece:

- La eliminación de la costosa infraestructura de seguridad local.

- La reducción de la necesidad de personal de seguridad especializado.

- Precios de suscripción predecibles y acordes con el uso real.

- Minimización del tiempo de inactividad y de las interrupciones del negocio por incidentes de seguridad

- Una reducción del impacto ambiental a través de recursos compartidos.

Impacto en el mundo real

El paso a las herramientas de colaboración en la nube ofrece beneficios medibles para los equipos de diseño electrónico. Una mejor colaboración reduce los tiempos de diseño y disminuye significativamente el riesgo de robo de propiedad intelectual. Los equipos tienen una mejor visión del progreso del diseño y del estado del proyecto, se adaptan mejor a las amenazas de seguridad en constante cambio y son más resistentes a todo tipo de interrupciones, desde ciberataques hasta desastres naturales.

Prácticas recomendadas para proteger los entornos de desarrollo basados en la nube

Prácticas recomendadas para proteger los entornos de desarrollo basados en la nube

La transición de un equipo de diseño a un entorno de desarrollo basado en la nube requiere una implementación cuidadosa. Las siguientes prácticas recomendadas ayudarán a tu organización a proteger tu propiedad intelectual y, al mismo tiempo, a promover una colaboración eficaz.

Establece medidas sólidas de protección de datos en la nube

La seguridad en la nube se centra en última instancia en proteger la valiosa propiedad intelectual de los diseños.

- Garantiza el cifrado de los datos en reposo y en tránsito con métodos estándar del sector

- Implementa procesos seguros de intercambio de archivos para colaborar con socios externos

- Establece procedimientos de control de versiones y de copias de seguridad a fin de evitar la pérdida de datos

- Crea políticas de retención y eliminación de datos que se ajusten a las necesidades de tu negocio.

Monitoriza y responde a eventos de seguridad

Una seguridad eficaz requiere una vigilancia constante y la capacidad de responder rápidamente a las posibles amenazas.

- Implementa un registro completo de todas las actividades del sistema y de los usuarios

- Integra con herramientas de gestión de eventos e información de seguridad (SIEM)

- Establece alertas automáticas para actividades sospechosas

- Crea y prueba procedimientos de respuesta a incidentes para posibles violaciones de seguridad

- Lleva a cabo revisiones de seguridad periódicas para identificar y abordar los riesgos emergentes

Gestiona el riesgo de terceros

Los entornos en la nube suelen involucrar a varios proveedores, y cada uno necesita un control de seguridad adecuado.

- Lleva a cabo evaluaciones exhaustivas de la seguridad de los proveedores antes de la implementación

- Revisa las certificaciones de cumplimiento de los proveedores relevantes para tu sector

- Establece requisitos de seguridad en los contratos de los proveedores con responsabilidades claras.

- Haz revisiones periódicas de las prácticas de seguridad de los proveedores.

- Desarrolla planes de contingencia para posibles incidentes de seguridad de los proveedores

Planifica la continuidad del negocio

Los entornos en la nube son muy resistentes, pero aún así es importante disponer de un plan de continuidad adecuado.

- Comprueba las capacidades de copia de seguridad y recuperación regularmente

- Crea procedimientos de recuperación ante desastres específicos para entornos en la nube.

- Establece métodos alternativos de acceso para las operaciones esenciales en caso de cortes de suministro.

- Documenta los objetivos de tiempo de recuperación para diferentes sistemas y datos

- Haz simulacros periódicos para comprobar que los planes de continuidad funcionan

Con una implementación cuidadosa de estas mejores prácticas, los equipos de diseño electrónico pueden crear entornos de desarrollo en la nube completos y colaborativos que ofrezcan una seguridad superior y ajusten los controles a los requisitos comerciales y perfiles de riesgo específicos.

¡Consulta nuestro centro educativo!

Webinars gratuitos, cursos exhaustivos y mucho más a tu disposición.

Herramientas de seguridad de datos y cumplimiento

Herramientas de seguridad de datos y cumplimiento

La verdadera protección requiere herramientas especializadas para la colaboración basada en la nube. La plataforma en la nube Altium 365 ofrece el Organizational Security Package con herramientas integradas que acortan la distancia entre una seguridad robusta y una colaboración eficiente.

Seguridad de la infraestructura en la nube

La base de la seguridad en la nube comienza con la infraestructura subyacente que aloja tus datos de diseño.

- La implementación en varias regiones ofrece redundancia geográfica en centros de datos independientes para garantizar la disponibilidad y el rendimiento, al tiempo que se mantiene la residencia adecuada de los datos.

- La infraestructura reforzada de seguridad incluye proveedores de nube líderes del sector (como AWS) con una seguridad física y de red integrales.

- El análisis de vulnerabilidades detecta y soluciona los posibles puntos débiles antes de que puedan explotarse.

- Las pruebas de penetración de terceros validan la eficacia de la seguridad a través de ataques simulados.

La plataforma en la nube Altium 365 emplea una arquitectura distribuida en varias regiones de AWS con servicios de almacenamiento de zonas de disponibilidad múltiple. Este enfoque elimina cualquier punto único de fallo y garantiza que los datos sigan accesibles incluso durante interrupciones localizadas. La plataforma cuenta con prácticas de desarrollo centradas en la seguridad, lo que incluye revisiones exhaustivas de la arquitectura, análisis de dependencias, revisiones de código y pruebas dinámicas de seguridad de las aplicaciones.

Herramientas de supervisión y cumplimiento de seguridad en la nube.

Mantener la visibilidad de la actividad del sistema es esencial tanto para fines de seguridad como de cumplimiento, esto incluye:

- Un registro completo de eventos a fin de llevar a cabo un seguimiento de las acciones de los usuarios y los eventos del sistema.

- Una API de integración SIEM para conectarse con los sistemas de gestión de eventos e información de seguridad existentes.

- Informes de cumplimiento automatizados para simplificar la documentación reglamentaria.

- Alertas en tiempo real para actividades inusuales o sospechosas.

Estas funciones ofrecen la visibilidad necesaria para detectar posibles problemas de seguridad de forma temprana, al tiempo que generan la documentación necesaria para las auditorías de cumplimiento.

Herramientas de colaboración integradas con seguridad incorporada

Más allá de la infraestructura y los controles de acceso, las soluciones modernas de seguridad en la nube incorporan aplicaciones especializadas que mantienen la seguridad en todo el flujo de trabajo de diseño.

- Las aplicaciones de revisión de diseño aceleran el proceso de revisión, al tiempo que mantienen los controles de seguridad. Estas herramientas hacen un seguimiento del feedback en tiempo real, supervisan el progreso de los revisores y crean registros permanentes para la auditoría.

- La integración de la gestión de proyectos con la sincronización de Jira mantiene la seguridad a la vez que agiliza la gestión de tareas. La sincronización bidireccional entre las plataformas de diseño y dirección de proyectos elimina las actualizaciones manuales en los sistemas y reduce los errores.

- Las herramientas de monitorización de eventos rastrean la información detallada de cada evento del sistema y proporcionan una visibilidad esencial tanto para la supervisión de la seguridad como para la documentación de cumplimiento.

La transición a la seguridad basada en la nube representa un cambio en la forma en que los equipos de diseño electrónico protegen su propiedad intelectual. Las empresas que se suman a este enfoque obtienen más protección y resistencia ante los problemas, procesos de cumplimiento más sencillos y la posibilidad de trabajar juntos de forma segura desde cualquier lugar del planeta.

A medida que el panorama de amenazas continúa evolucionando, las plataformas de seguridad en la nube proporcionan la agilidad para adelantarse a los riesgos emergentes y, al mismo tiempo, respaldan los flujos de trabajo colaborativos que impulsan la innovación en el diseño electrónico.

Lectura recomendada

Documento técnico

Enfoque y prácticas de seguridad en Altium 365

Echa un vistazo en profundidad a la arquitectura de seguridad de Altium 365.

Seminario web

La anatomía del cumplimiento de TI

Descubre estrategias prácticas para proteger tu propiedad intelectual.

artículo

Por qué deberías priorizar la seguridad de los datos en la nube

Descubre por qué la seguridad en la nube proporciona una protección superior en el panorama actual de amenazas.

Preguntas Frecuentes

La seguridad en la nube aprovecha la infraestructura de los proveedores especializados para ofrecer una protección avanzada, que incluye redundancia geográfica, actualizaciones continuas y gestión centralizada. La seguridad local se basa en el hardware y el software mantenidos localmente, lo que proporciona control físico, pero requiere una mayor inversión en infraestructura y experiencia. Hoy en día, la mayoría de las empresas han entendido que la seguridad en la nube ofrece una protección mejor con un coste total más bajo.

Las plataformas de seguridad en la nube suelen incluir controles de cumplimiento integrados, documentación automatizada y un registro de auditoría completo. Estas capacidades simplifican el cumplimiento de los estándares del sector y los requisitos regulatorios al proporcionar una aplicación coherente de las políticas de seguridad e informes simplificados para las auditorías. Las principales plataformas en la nube mantienen certificaciones para los principales marcos de cumplimiento, lo que reduce la carga administrativa de la documentación.

En función del sector en el que trabajes, algunas certificaciones importantes pueden ser el SOC 2 Type 2 para prácticas generales de seguridad; la ISO 27001, para la gestión de la seguridad de la información; el cumplimiento del RGPD, para el tratamiento de datos europeos, y otras certificaciones específicas del sector, como la HIPAA, para la asistencia sanitaria, o la ITAR, para diseños electrónicos de defensa. Asegúrate de que tu proveedor tenga actualizadas las certificaciones que se necesitan para cumplir con las normas de tu lugar.

Las plataformas de seguridad en la nube permiten una colaboración externa segura a través del uso compartido controlado con permisos precisos, el registro de auditoría integral de todos los accesos, el cifrado de datos compartidos y la capacidad de revocar el acceso inmediatamente cuando ya no sea necesario. La seguridad de las soluciones de almacenamiento y colaboración en la nube ofrece mucha más protección que los métodos tradicionales para compartir archivos a la hora de trabajar con fabricantes contratados, clientes u otras partes interesadas externas.

Las plataformas de seguridad en la nube suelen implementar redundancia geográfica en varios centros de datos, sistemas de respaldo automatizados con funciones de recuperación puntual y protocolos integrales de recuperación ante desastres. Estas medidas garantizan la continuidad empresarial incluso durante interrupciones importantes, con tiempos de recuperación muy superiores a los de los enfoques locales tradicionales.

Sí, las soluciones modernas de cumplimiento y seguridad de datos en la nube incluyen integraciones seguras entre plataformas de diseño y herramientas de gestión de proyectos como Jira. Estas integraciones mantienen la seguridad a través de conexiones API autenticadas y controles de acceso coherentes, al tiempo que garantizan que las tareas, los problemas y los comentarios se mantengan actualizados en ambos sistemas sin comprometer la seguridad.

Muchas plataformas de seguridad en la nube proporcionan capacidades fuera de línea que mantienen los controles de seguridad durante las interrupciones de Internet. Las copias locales guardadas en los ordenadores conservan los controles de seguridad adecuados y, cuando se restablece la conectividad, los cambios se sincronizan de nuevo con la nube con la validación de seguridad adecuada.