Cloud-Datensicherheit

& Compliance

für Elektronik-

Entwicklung

Sichern und verbessern Sie die Elektronikdesign-

Zusammenarbeit mit fortschrittlichen

Cloud-Sicherheits- und Compliance-Tools

Sichern und verbessern Sie die Elektronikdesign-

Zusammenarbeit mit fortschrittlichen

Cloud-Sicherheits- und Compliance-Tools

Zusammenfassung

Elektronikdesign-Teams sind auf robuste Sicherheitsmaßnahmen und Compliance-Tools angewiesen, die das geistige Eigentum schützen und gleichzeitig eine effiziente Zusammenarbeit unterstützen.

Zwar gibt es in vielen Designumgebungen grundlegende Sicherheitsmaßnahmen, doch reichen diese nicht aus, um einen umfassenden Designprozess sicher zu halten. Die Funktionen zur Datensicherheit und Compliance in der Cloud haben sich zu einem umfassenden System entwickelt, das Teams verbindet, Daten schützt und die Einhaltung gesetzlicher Standards vom ersten Entwurf bis zur Produktion ermöglicht. Alle diese verfügen über fortschrittliche Verschlüsselungs-, Zugriffsverwaltungs- und Echtzeitüberwachungsfunktionen.

Dieser Leitfaden zur Datensicherheit und Compliance in der Cloud befasst sich mit allem, was IT-Sicherheitsexperten und technische Leiter über den Datenschutz beim Elektronikdesign und über die Cloud wissen müssen, von den Grundlagen bis hin zu fortgeschrittenen Strategien für die Verwaltung komplexer Projekte und die teamübergreifende Zusammenarbeit.

Cloud-Datenschutz ist der Ausgangspunkt für die Kontrolle des Zugriffs, die Rationalisierung der Zusammenarbeit und die Aufrechterhaltung der Integrität der Designdaten; daher muss er während des gesamten Produktlebenszyklus konfiguriert und verwaltet werden. Dieser Leitfaden bietet einen Überblick darüber, wie erfolgreiche Designteams Cloud-Sicherheit und -Compliance implementieren und wie sich diese Prozesse auf die Teamproduktivität und die Einhaltung gesetzlicher Vorschriften auswirken.

Was ist der Unterschied zwischen Datensicherheit und Compliance?

Was ist der Unterschied zwischen Datensicherheit und Compliance?

Sicherheit und Compliance sind unterschiedliche, aber miteinander verbundene Aspekte des Schutzes Ihres wertvollen geistigen Eigentums im Elektronikdesignprozess. Wenn Sie den Unterschied verstehen, können Sie Ihre Designdaten besser schützen.

Sicherheit

Sicherheit bezieht sich auf die Schutzmaßnahmen, die ergriffen werden, um die Elektronikdesign-Daten vor unbefugtem Zugriff, Sicherheitsverletzungen, Diebstahl und anderen böswilligen Aktivitäten zu schützen. Sie umfasst die Werkzeuge, Technologien und Praktiken, die geistiges Eigentum sowohl vor externen als auch vor internen Bedrohungen schützen. Bei der Sicherheit geht es im Wesentlichen darum, unerwünschten Zugriff auf Ihre Daten zu verhindern und deren Integrität während des gesamten Designprozesses zu gewährleisten.

Compliance

Compliance bezieht sich auf die Einhaltung etablierter Standards, Vorschriften und Anforderungen, die von Branchenverbänden, Regierungen oder internen Richtlinien festgelegt wurden. Es geht darum, vorgegebene Kriterien zu erfüllen, die zeigen, dass Ihr Unternehmen die notwendigen Kontrollen zum Schutz sensibler Informationen eingeführt hat.

Sicherheit ist der eigentliche Schutz, und Compliance ist der Nachweis und die Dokumentation des Schutzes.

Die Beziehung zwischen den beiden ist symbiotisch:

- Starke Sicherheitsmaßnahmen helfen Ihnen, die Compliance zu erreichen

- Compliance-Frameworks bieten strukturierte Ansätze zur Umsetzung von Sicherheit

- Beide sind für einen umfassenden Ansatz zum Datenschutz notwendig

Für Elektronikentwicklungsteams ist diese Unterscheidung wichtig, da die verschiedenen Branchen unterschiedliche Compliance-Anforderungen stellen. Rüstungsunternehmen müssen möglicherweise die CMMC- oder ITAR-Compliance-Anforderungen erfüllen, Hersteller medizinischer Geräte müssen die FDA- und EMA-Vorschriften einhalten und Unternehmen, die mit Daten europäischer Kunden umgehen, müssen die DSGVO-Normen einhalten.

Cloudbasierte Tools bieten erhebliche Vorteile bei der Einhaltung von Sicherheitsvorschriften, da sie integrierte Kontroll- und Dokumentationsfunktionen bieten, die diese Compliance-Prozesse vereinfachen und gleichzeitig für hohe Sicherheit sorgen.

Compliance mit US-Regierungs-

vorgaben, Schutz von geistigem Eigentum und

sichere Zusammenarbeit

Cloud vs. On-Prem: Was ist das Richtige für Sie?

Cloud vs. On-Prem: Was ist das Richtige für Sie?

Wenn es um die Sicherung Ihrer Elektronikdesigndaten geht, ist eine der grundlegendsten Entscheidungen die Wahl zwischen cloudbasierten und lokalen Sicherheitslösungen. Jeder Ansatz bietet unterschiedliche Vorteile und Überlegungen, die sich erheblich auf die Produktivität, Sicherheitslage und Compliance-Fähigkeiten Ihres Teams auswirken können.

Sicherheit vor Ort: Traditionelle Kontrolle

Bei der Vor-Ort-Sicherheit sind Ihre Daten und Ihre Sicherheitsinfrastruktur vollständig unter der Kontrolle Ihres Unternehmens. Ihr Team verwaltet dedizierte Server, Hardware-Sicherheitsmodule und die gesamte zugehörige Sicherheitsinfrastruktur in Ihren Einrichtungen.

Vorteile:

- Physische Kontrolle über die gesamte IT-Infrastruktur, die Ihre Designdaten enthält

- Keine Abhängigkeit von der Internetverbindung für den Zugriff auf lokale Dateien

- Vollständige Anpassung der Sicherheitskonfigurationen an Ihre Anforderungen

- Potenziell vorteilhaft für spezielle Compliance-Szenarien mit strengen Anforderungen an die Datenresidenz

Herausforderungen:

- Erfordert erhebliche Investitionen in Hardware und Sicherheitsinfrastruktur

- Erfordert spezielle interne Sicherheitsexpertise für Wartung und Updates

- Eine begrenzte geografische Redundanz erhöht die Anfälligkeit für lokalisierte Katastrophen

- Lässt sich schlecht skalieren, wenn die Teamgröße und die Projektkomplexität zunehmen

- Sicherheitsupdates müssen manuell durchgeführt werden, was oft zu Verzögerungen führt

- Die Remote-Zusammenarbeit erfordert in der Regel komplexe VPN-Konfigurationen

Datensicherheit in der Cloud: Erweiterter Schutz

Cloudbasierte Datensicherheit nutzt das Fachwissen und die Infrastruktur spezialisierter Anbieter, um Ihre Designdaten zu schützen, und bietet in der Regel Sicherheit auf Unternehmensebene zu einem Bruchteil der Kosten, die für den internen Aufbau gleichwertiger Systeme anfallen.

Vorteile:

- Fortschrittliche Verschlüsselungsmethoden mit modernsten Schutzprotokollen

- Geografische Redundanz über mehrere sichere Rechenzentren hinweg

- Zentralisiertes Sicherheitsmanagement mit umfassenden Zugriffskontrollen

- Automatisierte Updates und Sicherheitspatches ohne Unterbrechungen

- Detaillierte Aktivitätsprotokolle und Prüfpfade zur Nachverfolgung des Zugriffs

- Vereinfachte sichere Zusammenarbeit für verteilte Teams

- Niedrigere Gesamtbetriebskosten für die meisten Organisationen

- Schnelle Skalierbarkeit für wachsende Teams und Projekte

- Überlegene Disaster Recovery- und Geschäftskontinuitäts-Funktionen

Herausforderungen:

- Erfordert eine Internetverbindung für die Zusammenarbeit in Echtzeit

- Weniger direkte physische Kontrolle über die Infrastruktur

- Erfordert eine sorgfältige Bewertung des Anbieters hinsichtlich der Compliance-Anforderungen

Die richtige Wahl treffen

Für moderne Elektronikdesign-Teams hängt der Wechsel zu Cloud-Lösungen zunehmend von spezifischen Anforderungen ab:

Viele Unternehmen stellen fest, dass ein Cloud-basierter Ansatz für die Sicherheit die optimale Balance zwischen Schutz, Kosteneffizienz und Zusammenarbeit für Elektronikdesign-Teams bietet. Er bietet zudem speziell entwickelte Sicherheitsfunktionen, die die einzigartigen Anforderungen von PCB-Designdaten und kollaborativen Arbeitsabläufen erfüllen.

Für andere ist der erfolgreichste Ansatz eine Kombination aus Cloud-basierter Sicherheit und geeigneten Offline-Funktionen. Dadurch können Teams auch bei Internetunterbrechungen weiterarbeiten – und gleichzeitig strenge Sicherheitskontrollen aufrechterhalten.

Die Vorteile von Cloud-Collaboration-Tools gegenüber der alten Methode

Die Vorteile von Cloud-Collaboration-Tools gegenüber der alten Methode

Elektronikdesign-Teams stehen seit jeher vor einem schwierigen Dilemma: Sie müssen eine effektive Lösung für die Zusammenarbeit schaffen und gleichzeitig robuste Sicherheitskontrollen aufrechterhalten. Der herkömmliche Ansatz basiert auf isolierten Systemen, eingeschränktem Zugriff und komplexen Protokollen für die gemeinsame Nutzung von Dateien, die die Teamarbeit oft im Namen der Sicherheit behindern. Cloud-Collaboration-Tools stellen einen Paradigmenwechsel in dieser Landschaft dar, denn sie bieten eine Lösung, die gleichzeitig die Sicherheit und die Produktivität erhöht.

Verbesserte Cloud-Datensicherheit durch Zentralisierung

Herkömmliche Designumgebungen verteilen Daten auf lokale Workstations, freigegebene Laufwerke und E-Mail-Anhänge, wodurch eine größere Angriffsfläche entsteht, die gesichert werden muss. Cloud-Kollaborationsplattformen konsolidieren Ihre Designdaten in einer zentralen, sicheren Umgebung mit:

- Umfassender Verschlüsselung sowohl bei der Übertragung als auch im Ruhezustand

- Einheitlichen Zugriffskontrollen, die konsistent auf alle Designressourcen angewendet werden

- Überwachung in Echtzeit auf verdächtige Aktivitäten oder unberechtigte Zugriffsversuche

- Kontrollierte Freigabe, die die Sicherheit bei der Zusammenarbeit mit Partnern gewährleistet

- Detaillierten Prüfpfaden, die Zugriff und Änderungen dokumentieren

Diese Zentralisierung reduziert die Sicherheitslücken im Vergleich zu herkömmlichen Filesharing-Methoden erheblich und ermöglicht es Sicherheitsteams, stärkere Schutzmaßnahmen in einer einzigen kontrollierten Umgebung zu implementieren.

Eindämmung wachsender Cyberbedrohungen

Die Bedrohungslage für Elektronikdesign-Teams ist immer gefährlicher geworden. Laut Cybersicherheitsforschung sind die finanziellen Auswirkungen von Cyberangriffen erschütternd. Im Jahr 2025 werden die Kosten der Cyberkriminalität den Prognosen zufolge 10,5 Billionen $ pro Jahr erreichen und es gibt keine Anzeichen einer Verlangsamung. (Ja, das sind Billionen, nicht Milliarden.) Besonders betroffen ist die Fertigungsindustrie, in der sich die Zahl der Ransomware-Angriffe in den letzten Jahren mehr als verdoppelt hat.

Aufsehenerregende Angriffe zeigen nach wie vor Schwachstellen in allen Sektoren auf. Zum Beispiel erlebte Communications & Power Industries (CPI), das an das US-Verteidigungsministerium und DARPA liefert, einen Ransomware-Angriff, der seine Daten verschlüsselte und zu einer großflächigen Systemabschaltung führte, von der Tausende von Computern betroffen waren. Trotz des allgemeinen Ratschlags, kein Lösegeld zu zahlen, war CPI gezwungen, 500.000 Dollar zu zahlen, was die schlimmen Umstände verdeutlicht, denen Unternehmen bei solchen Verstößen ausgesetzt sind. In ähnlicher Weise erlitt Semikron, ein deutscher Hersteller von Leistungselektronik mit 3.000 Mitarbeitern in 24 Tochtergesellschaften weltweit, einen Cyberangriff, der zu einer teilweisen Verschlüsselung seiner IT-Systeme und Dateien führte.

Cloud-Sicherheitsplattformen helfen bei der Abwehr dieser Bedrohungen durch:

- Kontinuierliche Sicherheitsupdates und Patches ohne Unterbrechung der Arbeitsabläufe

- Fortschrittliche Erkennung von Bedrohungen mithilfe von künstlicher Intelligenz und Mustererkennung

- Automatisierte Backups, die eine schnelle Wiederherstellung nach Ransomware-Angriffen ermöglichen

- Geografische Redundanz, die die Geschäftskontinuität auch bei lokal begrenzten Katastrophen schützt

- Experten-Sicherheitsüberwachung rund um die Uhr für neu aufkommende Bedrohungen

Optimiertes Compliance-Management

Die Anforderungen an die Einhaltung gesetzlicher Vorschriften werden ständig weiterentwickelt und ausgeweitet, was für die Elektronikdesign-Teams einen erheblichen Verwaltungsaufwand bedeutet. Cloud-Collaboration-Tools vereinfachen die Einhaltung von Vorschriften durch integrierte Kontrollen, die auf die wichtigsten gesetzlichen Rahmenbedingungen abgestimmt sind, und durch automatisierte Dokumentationsfunktionen. Sie sorgen für eine konsistente Anwendung der Sicherheitsrichtlinien auf alle Designdaten und bieten gleichzeitig eine vereinfachte Prüfung mit umfassenden Aktivitätsprotokollen, was letztlich den Verwaltungsaufwand für die Einhaltung der Richtlinien reduziert.

Sichere Zusammenarbeit ohne Grenzen ermöglichen

Cloud-Collaboration-Tools steigern die Produktivität, indem sie Hindernisse beseitigen und gleichzeitig für einen hohen Sicherheitsschutz sorgen. Sie ermöglichen Teams den sicheren Zugriff auf Entwürfe von überall aus, vereinfachen Onboarding-Prozesse und ermöglichen den kontrollierten Austausch mit externen Partnern. Teams profitieren von Designprüfungen in Echtzeit mit verwaltetem Zugriff für Stakeholder und robuster Versionskontrolle, die Konflikte verhindert und die Datenintegrität während des gesamten Kollaborationsprozesses schützt.

Kostenoptimierung durch gemeinsam genutzte Ressourcen

Die Datensicherheit in der Cloud bietet erhebliche Kostenvorteile gegenüber traditionellen Ansätzen, indem sie:

- Eliminierung der teuren Sicherheitsinfrastruktur vor Ort

- Weniger Bedarf an spezialisiertem Sicherheitspersonal

- Vorhersehbare, abonnementbasierte Preise, die auf die tatsächliche Nutzung abgestimmt sind

- Minimierte Ausfallzeiten und Geschäftsunterbrechungen durch Sicherheitsvorfälle

- Geringere Umweltbelastung durch gemeinsame Ressourcen

Auswirkungen auf die reale Welt

Der Umstieg auf Cloud-Collaboration-Tools bietet messbare Vorteile für Elektronikdesign-Teams. Die verbesserte Zusammenarbeit verkürzt die Entwicklungszeiten und verringert gleichzeitig das Risiko des Diebstahls von geistigem Eigentum erheblich. Die Teams erhalten einen besseren Überblick über den Planungsfortschritt und den Projektstatus, können sich besser auf neue Sicherheitsbedrohungen einstellen und sind widerstandsfähiger gegen Störungen, von Cyberangriffen bis hin zu Naturkatastrophen.

Meistern der organisatorischen Sicherheit

für das Elektronikdesign

Optimale Vorgehensweisen zur Sicherung cloudbasierter Entwicklungsumgebungen

Optimale Vorgehensweisen zur Sicherung cloudbasierter Entwicklungsumgebungen

Die Umstellung eines Designteams auf eine Cloud-basierte Entwicklungsumgebung erfordert eine durchdachte Implementierung. Die folgenden Best Practices helfen Ihrer Organisation, ihr geistiges Eigentum zu schützen und gleichzeitig eine effiziente Zusammenarbeit zu fördern.

Robuste Maßnahmen zum Schutz von Cloud-Daten etablieren

Bei der Cloud-Sicherheit geht es letztlich um den Schutz Ihres wertvollen geistigen Design-Eigentums.

- Stellen Sie sicher, dass Daten im Ruhezustand und während der Übertragung mit branchenüblichen Methoden verschlüsselt werden.

- Implementieren Sie sichere File-Sharing-Prozesse für die Zusammenarbeit mit externen Partnern

- Richten Sie Versionskontroll- und Backup-Verfahren ein, um Datenverluste zu vermeiden

- Erstellen Sie Richtlinien zur Datenaufbewahrung und -löschung, die mit den Geschäftsanforderungen übereinstimmen

Überwachen und reagieren Sie auf Sicherheitsereignisse

Effektive Sicherheit erfordert ständige Wachsamkeit und die Fähigkeit, schnell auf potenzielle Bedrohungen zu reagieren.

- Implementiere eine umfassende Protokollierung aller System- und Benutzeraktivitäten

- Integration mit Security Information and Event Management (SIEM)-Tools

- Richte automatische Warnungen für verdächtige Aktivitäten ein

- Erstellen und testen Sie Incident-Response-Verfahren für potenzielle Sicherheitsverletzungen

- Führen Sie regelmäßige Sicherheitsüberprüfungen durch, um neue Risiken zu erkennen und zu bekämpfen

Drittanbieterrisiken verwalten

An Cloud-Umgebungen sind oft mehrere Anbieter beteiligt, die jeweils eine angemessene Sicherheitsprüfung erfordern.

- Führen Sie vor der Implementierung gründliche Sicherheitsbewertungen der Anbieter durch

- Überprüfen Sie die Compliance-Zertifizierungen von Anbietern, die für Ihre Branche relevant sind

- Etablieren Sie Sicherheitsanforderungen mit klaren Verantwortlichkeiten in Anbieterverträgen

- Führen Sie regelmäßige Neubewertungen der Sicherheitspraktiken der Anbieter durch

- Entwickeln Sie Notfallpläne für potenzielle Sicherheitsvorfälle bei Anbietern

Plan für Geschäftskontinuität

Cloud-Umgebungen bieten eine höhere Ausfallsicherheit, erfordern aber dennoch eine robuste Kontinuitätsplanung.

- Testen Sie regelmäßig die Sicherungs- und Wiederherstellungsfunktionen

- Erstellen Sie Disaster-Recovery-Verfahren speziell für Cloud-Umgebungen

- Richten Sie alternative Zugangsmethoden für kritische Betriebsabläufe während Ausfällen ein

- Dokumentiere die Wiederherstellungszeitziele für verschiedene Systeme und Daten

- Führen Sie regelmäßige Tabletop-Übungen durch, um Kontinuitätspläne zu validieren

Durch die sorgfältige Umsetzung dieser Best Practices können Elektronikentwicklungsteams umfassende und kollaborative Cloud-Entwicklungsumgebungen schaffen, die höchste Sicherheit bieten, und die Kontrollen an die spezifischen Geschäftsanforderungen und Risikoprofile anpassen.

Schau Dir unser Bildungszentrum an!

Es stehen dir kostenlose Webinare, umfassende Kurse und vieles mehr zur Verfügung.

Tools für Datensicherheit und Compliance

Tools für Datensicherheit und Compliance

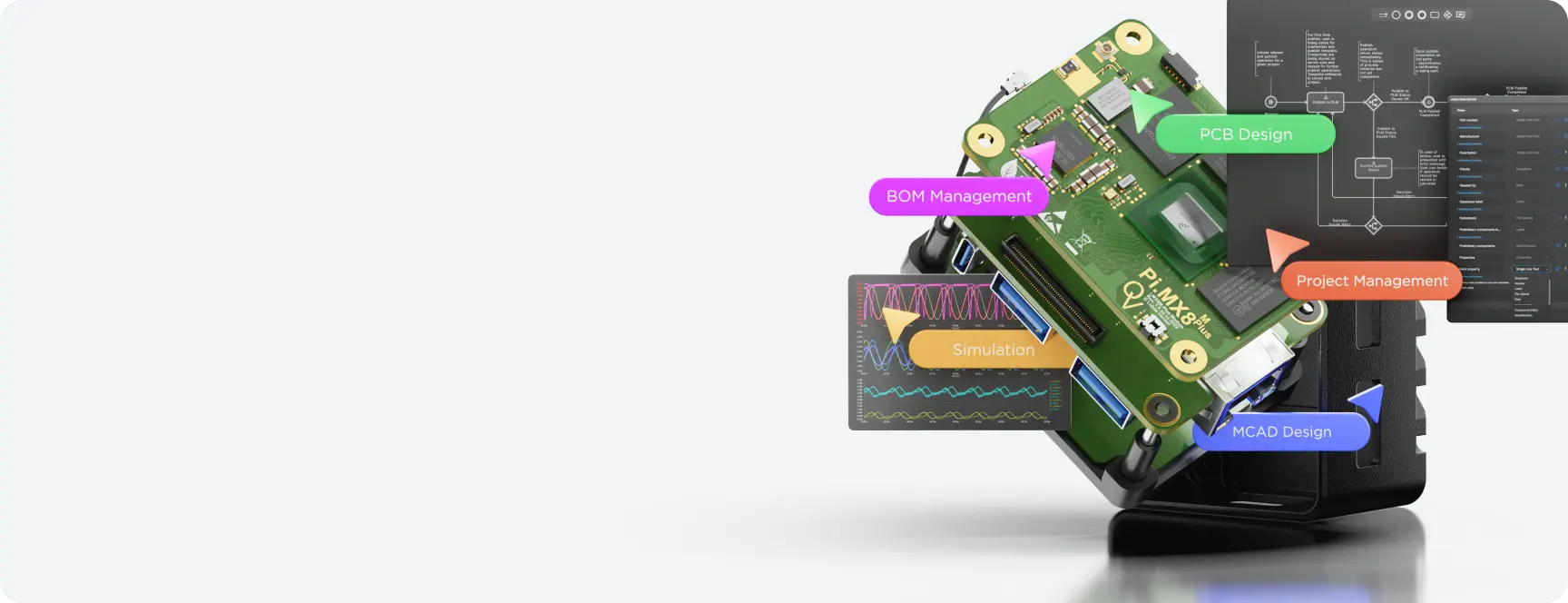

Echter Schutz erfordert spezielle Tools für die cloudbasierte Zusammenarbeit. Die Altium 365-Cloud-Plattform bietet das Organizational Security Package mit integrierten Tools, die die Lücke zwischen robuster Sicherheit und effizienter Zusammenarbeit schließen.

Sicherheit der Cloud-Infrastruktur

Die Grundlage für die Sicherheit in der Cloud beginnt mit der zugrunde liegenden Infrastruktur, in der Ihre Designdaten gespeichert sind.

- Die Bereitstellung in mehreren Regionen sorgt für geografische Redundanz in unabhängigen Rechenzentren, um die Verfügbarkeit und Leistung zu gewährleisten und gleichzeitig eine angemessene Datenresidenz zu wahren.

- Hochsichere Infrastruktur umfasst branchenführende Cloud-Anbieter (wie AWS) mit umfassender physischer und Netzwerksicherheit.

- Schwachstellen-Scans identifizieren und beheben potenzielle Schwachstellen, bevor sie ausgenutzt werden können.

- Penetrationstests von Drittanbietern validieren die Wirksamkeit der Sicherheit durch simulierte Angriffe.

Die Altium 365 Cloud-Plattform verwendet eine verteilte Architektur in mehreren AWS-Regionen mit Multi-Availability-Zone-Speicherdiensten. Dieser Ansatz eliminiert einzige (alleinige) Ausfallpunkte und stellt sicher, dass die Daten auch bei lokalen Unterbrechungen zugänglich bleiben. Die Plattform basiert auf sicherheitsorientierten Entwicklungspraktiken, zu denen umfangreiche Architekturüberprüfungen, das Scannen von Abhängigkeiten, Codeüberprüfungen und dynamische Sicherheitstests für Anwendungen gehören.

Tools zur Überwachung und Einhaltung der Cloud-Sicherheit

Den Überblick über die Systemaktivität zu behalten, ist sowohl für Sicherheits- als auch für Compliance-Zwecke entscheidend, darunter:

- Umfassende Ereignisprotokollierung, um Benutzeraktionen und Systemereignisse zu verfolgen.

- SIEM-Integrations-API zur Verbindung mit vorhandenen Sicherheitsinformations- und Ereignismanagementsystemen.

- Automatisierte Compliance-Berichte zur Vereinfachung der regulatorischen Dokumentation.

- Echtzeit-Benachrichtigung bei ungewöhnlichen oder verdächtigen Aktivitäten.

Diese Funktionen bieten die nötige Transparenz, um potenzielle Sicherheitsprobleme frühzeitig zu erkennen und gleichzeitig die für Compliance-Audits erforderliche Dokumentation zu erstellen.

Integrierte Collaboration Tools mit eingebauter Sicherheit

Neben Infrastruktur und Zugriffskontrollen beinhalten moderne Cloud-Sicherheitslösungen spezielle Anwendungen, die die Sicherheit während des gesamten Design-Arbeitsablaufs gewährleisten.

- Designprüfungs-Anwendungen beschleunigen den Überprüfungsprozess und sorgen gleichzeitig für die Aufrechterhaltung der Sicherheitskontrollen. Diese Tools verfolgen Feedback in Echtzeit, überwachen den Fortschritt der Prüfer und erstellen permanente Aufzeichnungen für Audits.

- Die Integration des Projektmanagements mit der Jira-Synchronisierung sorgt für Sicherheit und optimiert gleichzeitig die Aufgabenverwaltung. Die bidirektionale Synchronisierung zwischen Design- und Projektmanagementplattformen macht manuelle Aktualisierungen zwischen den Systemen überflüssig und reduziert Fehler.

- Tools zur Ereignisüberwachung verfolgen detaillierte Informationen zu jedem Systemereignis und bieten so wichtige Einblicke sowohl für die Sicherheitsüberwachung als auch für die Compliance-Dokumentation.

Der Übergang zu cloudbasierter Sicherheit bedeutet einen Wandel in der Art und Weise, wie Elektronikdesign-Teams ihr geistiges Eigentum schützen. Organisationen, die diesen Ansatz verfolgen, profitieren von verbessertem Schutz und größerer Widerstandsfähigkeit gegen Störungen, optimierten Compliance-Prozessen und der Möglichkeit zur sicheren Zusammenarbeit über geografische Grenzen hinweg.

Da sich die Bedrohungslandschaft ständig weiterentwickelt, bieten Cloud-Sicherheitsplattformen die nötige Flexibilität, um aufkommenden Risiken immer einen Schritt voraus zu sein, und unterstützen gleichzeitig die kollaborativen Arbeitsabläufe, die Innovationen im Elektronikdesign vorantreiben.

Weitere Informationen

Whitepaper

Sicherheitsansatz und -praktiken von Altium 365

Werfen Sie einen detaillierten Blick auf die Sicherheitsarchitektur von Altium 365.

Webinar

Die Anatomie der IT-Compliance

Erkunden Sie praktische Strategien zum Schutz Ihres geistigen Eigentums.

Artikel

Warum Sie der Cloud-Datensicherheit Priorität einräumen sollten

Entdecken Sie, warum Cloud-Sicherheit in der heutigen Bedrohungslandschaft überlegenen Schutz bietet.

Häufig gestellte Fragen

Cloud-Sicherheit nutzt die Infrastruktur spezialisierter Anbieter, um fortschrittlichen Schutz zu bieten, einschließlich geografischer Redundanz, kontinuierlicher Updates und zentraler Verwaltung. Die Sicherheit vor Ort basiert auf lokal gewarteter Hardware und Software, die zwar physische Kontrolle bietet, aber größere Investitionen in Infrastruktur und Fachwissen erfordert. Die meisten Unternehmen sind inzwischen der Meinung, dass die Cloud-Sicherheit einen besseren Schutz bei geringeren Gesamtkosten bietet.

Cloud-Sicherheitsplattformen beinhalten in der Regel integrierte Compliance-Kontrollen, automatisierte Dokumentation und umfassende Audit-Protokollierung. Diese Funktionen vereinfachen die Einhaltung von Industriestandards und behördlichen Anforderungen, indem sie eine konsistente Anwendung der Sicherheitsrichtlinien und eine vereinfachte Berichterstattung für Audits ermöglichen. Führende Cloud-Plattformen verfügen über Zertifizierungen für wichtige Compliance-Frameworks, wodurch der Verwaltungsaufwand für die Dokumentation reduziert wird.

Abhängig von Ihrer Branche gehören zu den wichtigen Zertifizierungen SOC 2 Type 2 für allgemeine Sicherheitspraktiken, ISO 27001 für das Informationssicherheitsmanagement, DSGVO-Konformität für den Umgang mit europäischen Daten und branchenspezifische Zertifizierungen wie HIPAA für das Gesundheitswesen oder ITAR für Rüstungselektronikdesigns. Prüfen Sie, ob Ihr Anbieter über aktuelle Zertifizierungen verfügt, die für Ihr regulatorisches Umfeld relevant sind.

Cloud-Sicherheitsplattformen ermöglichen eine sichere externe Zusammenarbeit durch kontrolliertes Teilen mit präzisen Berechtigungen, umfassende Audit-Protokollierung aller Zugriffe, Verschlüsselung geteilter Daten und die Möglichkeit, den Zugriff sofort zu widerrufen, wenn er nicht mehr benötigt wird. Die Sicherheit von Cloud-Speicher- und Kollaborationslösungen bietet bei der Zusammenarbeit mit Vertragsherstellern, Kunden oder anderen externen Beteiligten einen deutlich besseren Schutz als herkömmliche Methoden der Dateifreigabe.

Cloud-Sicherheitsplattformen verfügen in der Regel über geografische Redundanz in mehreren Rechenzentren, automatische Backup-Systeme mit Point-in-Time-Recovery-Funktionen und umfassende Disaster-Recovery-Protokolle. Diese Maßnahmen stellen die Geschäftskontinuität auch bei erheblichen Störungen sicher, wobei die Wiederherstellungszeiten weitaus besser sind als bei traditionellen On-Premises-Ansätzen.

Ja, moderne Cloud-Datensicherheits- und Compliance-Lösungen beinhalten sichere Integrationen zwischen Designplattformen und Projektmanagement-Tools wie Jira. Diese Integrationen sorgen für Sicherheit durch authentifizierte API-Verbindungen und konsistente Zugriffskontrollen und stellen gleichzeitig sicher, dass Aufgaben, Probleme und Kommentare in beiden Systemen auf dem neuesten Stand bleiben, ohne die Sicherheit zu beeinträchtigen.

Viele Cloud-Sicherheitsplattformen bieten Offline-Funktionen, die die Sicherheitskontrollen bei Internetunterbrechungen aufrechterhalten. Lokale Kopien, die auf Computern gespeichert sind, behalten angemessene Sicherheitskontrollen bei, und wenn die Konnektivität wiederhergestellt ist, werden Änderungen mit ordnungsgemäßer Sicherheitsüberprüfung wieder mit der Cloud synchronisiert.